L'Active Directory (AD) de Microsoft fournit des services centralisés d'identification et d'authentification aux réseaux utilisant Windows.

Ces dernières années, toujours plus d'applications ont été intégrées sous l'ombrelle de l'AD, et celui-ci est devenu un répertoire central utilisé par les entreprises pour gérer les identités et les droits d'accès des utilisateurs. Il est ainsi devenu une mine d'informations sensibles et par conséquent une cible de choix pour les hackers.

Le point névralgique du réseau

Il n'y a pas si longtemps, les entreprises estimaient encore que les menaces provenaient uniquement de l'extérieur de l'infrastructure IT. Aucune attention particulière n'était donc portée à la sécurisation de l'AD, considéré comme étant à l'abri au cœur du réseau. Aujourd'hui, le point de vue des entreprises a bien changé. Elles ont intérêt à "présumer l'intrusion" et à anticiper tout ce qu'un attaquant pourrait potentiellement faire une fois à l'intérieur du réseau.

Et dans ce contexte, on peut être absolument certain que si un pirate pénètre dans le réseau, il visera l'Active Directory.

Frapper là où ça fait mal

De notre point de vue, voici les trois principaux axes qui peuvent compromettre la sécurité de l'AD:

1. Sécurité des groupes (Group Security)

Les groupes de l'Active Directory permettent de gérer toute la gamme des niveaux de droits des utilisateurs, de basiques à privilégiés. Plus un groupe est privilégié, plus il a de valeur pour un hacker. Un exemple représentatif, c'est le groupe "Domain Admin" qui permet à ses membres de disposer de tous les droits sur l'ensemble du domaine. D'autres groupes utilisés pour gérer l'accès aux applications critiques (comme SAP et les serveurs Unix) peuvent également s'avérer très intéressants pour les pirates. Il est donc nécessaire de s'assurer que ces groupes ne comptent pas plus de membres que strictement nécessaire et que les utilisateurs sont soigneusement contrôlés. Tout changement dans les utilisateurs ou dans la structure du groupe devrait être validé.

Il y a deux approches différentes pour gérer cette problématique, mais aucune n'est simple:

- L'approche restrictive: une validation manuelle de la part du management doit avoir lieu chaque fois qu'un utilisateur est ajouté à un groupe sensible.

- L'approche réactive: les changements sont surveillés automatiquement et toute anomalie déclenche une alerte (nous reviendrons là-dessus).

2. Objets de stratégie de groupe (Group Policy Objects)

La stratégie de groupe, ou GPO, permet de centraliser la gestion et la configuration des systèmes d'exploitation dans l'infrastructure informatique de l'entreprise. C'est un outil puissant mais il peut potentiellement aussi permettre au hacker qui parviendrait à modifier un objet de répandre des malware et de compromettre le réseau entier.

Dans ce cas également, on peut faire appel à une approche restrictive ou réactive pour valider les modifications apportées aux GPO.

3. Mots de passe et privilèges

Active Directory gère les mots de passe et les privilèges. On peut bien sûr améliorer la sécurité en renforçant les mots de passe (longs, complexes, impersonnels, uniques, secrets...) mais en raison du mode de fonctionnement de Windows, cela reste insuffisant. En effet, lors de l'utilisation d'un compte, un utilisateur Windows laisse des traces. Ces traces permettent à un pirate, s'il se trouve à l'intérieur du réseau, de cibler le compte concerné et de potentiellement obtenir ses identifiants.

Pour réduire son exposition au risque, un compte privilégié ne devrait pas être utilisé en permanence. La seule manière fiable de renforcer la sécurité est donc d'utiliser des comptes dédiés: un compte standard pour effectuer les tâches du quotidien et un ou plusieurs comptes admin pour les activités non-standard. Les droits d'accès au compte standard doivent être définis avec soin de manière à être à la fois assez protecteurs et assez étendus pour permettre au collaborateur d'accomplir son travail sans devoir recourir constamment à un niveau d'autorisation supérieur.

Comment protéger l'AD en pratique

Une approche restrictive des changements n'est pas considérée aujourd'hui comme la meilleure manière de sécuriser l'Active Directory. La tendance actuelle est plutôt de "laisser vivre" l'AD et de le surveiller dynamiquement à l'aide d'algorithmes intelligents d'évaluation des risques. Ces algorithmes analysent tout changement dans l'AD et une alerte est déclenchée en cas d'anomalie.

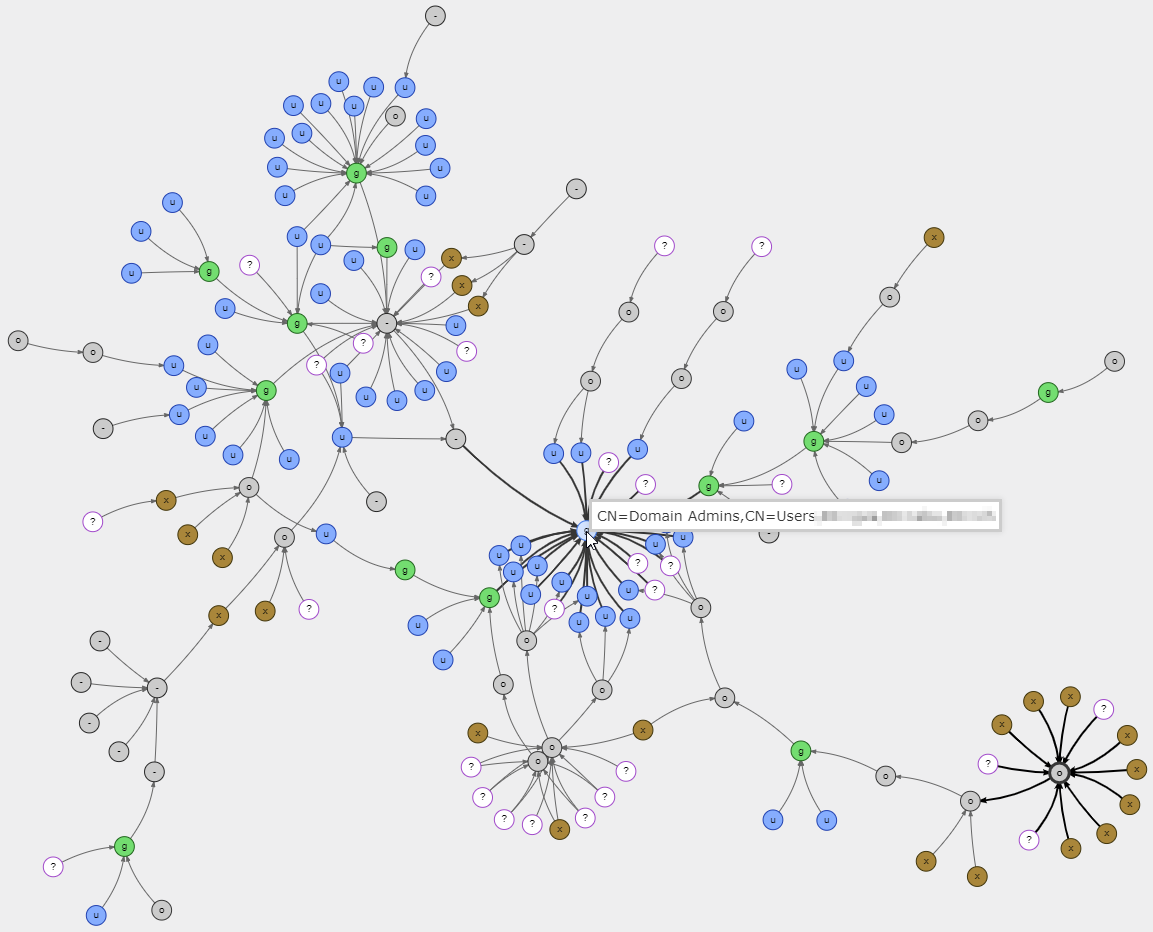

De plus (et c'est important) la sécurité de l'AD ne doit pas seulement être considérée selon l'optique du défenseur, mais aussi du point de vue de l'agresseur. Par exemple, une fois que l'entreprise a validé la sécurité d'un groupe admin dans l'AD, elle ne doit pas s'arrêter là. L'AD peut comporter des sous-groupes, des délégations, des scripts de démarrage et de connexion GPO, qui ne sont pas facilement visibles par le défenseur mais qui bénéficient des mêmes droits d'accès. Le défenseur ne va pas forcément vérifier tous les liens mais on peut être certain que l'agresseur, lui, saura localiser les éléments les plus faibles et les moins visibles. Dans cette optique, les défenseurs devraient cesser de penser en termes de "bullet points" et s'attacher plutôt à vérifier les graphiques de dépendance, en imitant la manière de penser des agresseurs.

L'exemple de graphique ci-dessous, construit par un client à l'aide d'un outil open source, illustre un environnement réel et le nombre de chemins directs et indirects entre des objets AD et le groupe hautement sensible des "Domain Administrators".

Solutions open source ou solutions commerciales

Aujourd'hui, des outils open source comme PingCastle et BloodHound, capables de digérer une grande quantité de données, sont très efficaces pour fournir un snapshot des dépendances dans l'AD à un instant T.

Des outils commerciaux sont par contre nécessaires pour assurer un monitoring continu sur la durée et évaluer l'impact des changements apportés à la posture de sécurité globale de l'Active Directory dans son intégralité.

En toute transparence: Navixia travaille avec les deux types d'outils. Avec des outils open source dans le cadre de ses mandats d'audit ponctuels. Avec ALSID, une solution commerciale qui fournit une évaluation continue de la sécurité de l'Active Directory, pour une protection efficace au quotidien.