Ça a l’air évident, et pourtant... Le clic test fait partie des contrôles que nous effectuons régulièrement dans le cadre d’audits de sécurité. Il s’agit pour nous de vérifier le taux de "résistance" des collaborateurs de l’entreprise auditée lorsqu'ils sont confrontés à un URL alléchant ou intriguant qui leur parvient par e-mail.

Cliqueront-ils ? Donneront-ils leur login / mot de passe ou les renseignements personnels qui leur sont demandés ? Ou, comme tout le monde l’espère, sauront-ils détecter la tentative de phishing et jeter le mail aux oubliettes ?

Comme tout audit sécurité, ce test est effectué en collaboration étroite avec la direction de l’entreprise.

Première étape : obtenir des adresses e-mail valides

Internet s’avère une mine d’information pour obtenir des adresses e-mail. Comme nous l’avons déjà écrit dans un post précédent, on trouve sur la toile une quantité incroyable de renseignements. Les réseaux sociaux, en particulier, sont actuellement la mine d’or des hackers, puisque les internautes s’y dévoilent extrêmement largement.

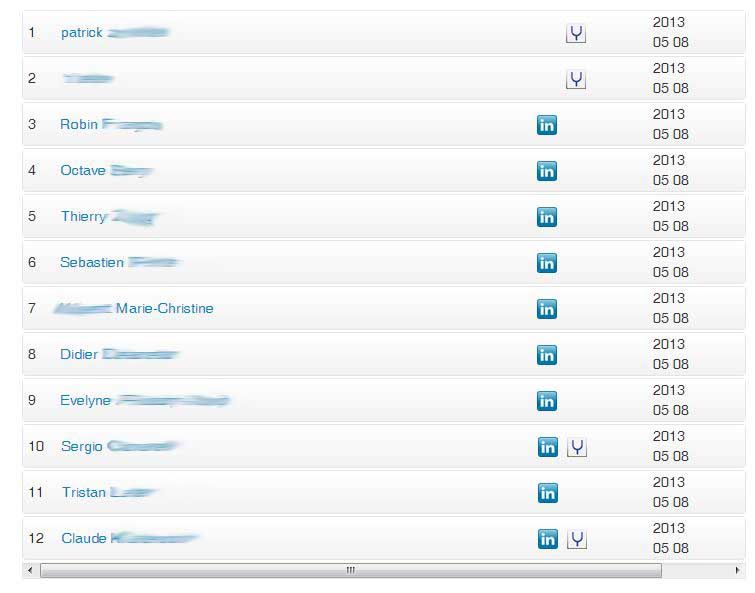

La démonstration ci-dessous, faite à partir du nom "Navixia" montre bien la quantité d’information qui peut être récoltée. Ici, notre outil de recherche maison a visité les réseaux sociaux et le web pour trouver des profils associés au nom de notre entreprise. Il en a déduit (avec succès) les noms de nos collaborateurs :

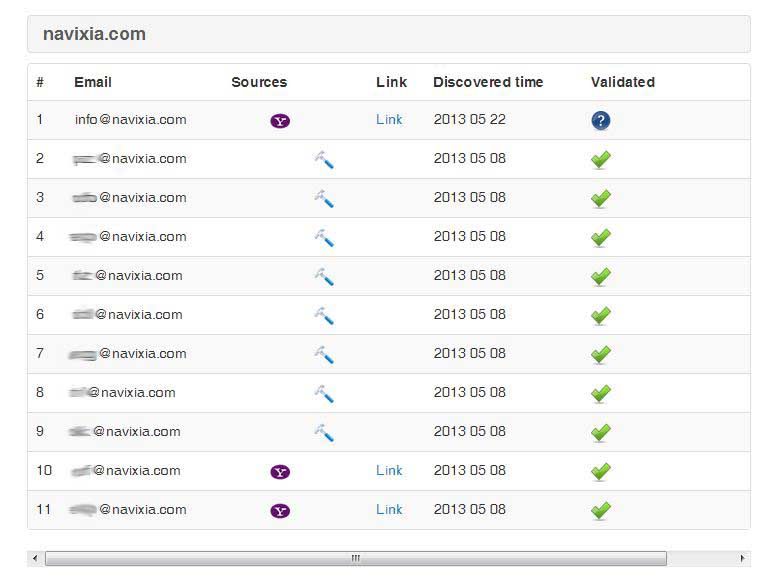

Puis il a tenté (là aussi avec succès) de reconstruire les e-mails selon plusieurs syntaxes possible et de les valider

On peut relever que, lors de nos tests, il arrive aussi que l’entreprise nous communique elle-même les adresses à tester – tout dépend du type d’évaluation qu’elle souhaite.

Deuxième étape : l’envoi du hameçonnage

Nous envoyons un message tentant ou intriguant aux collaborateurs dont nous avons l’adresse pour évaluer leur comportement face à l’URL qu’il contient. Et les constatations sont intéressantes.

Chez les utilisateurs "avertis", c'est-à-dire sensibilisés activement par leur entreprise aux risques que présente le phishing, le taux de succès du click test est minime, de l’ordre de 1% à 4%. Il arrive même que les collaborateurs eux-mêmes dénoncent la tentative de phishing à leur département IT.

Sans sensibilisation particulière au niveau de l’entreprise, le taux de réussite potentiel d’une campagne de phishing est beaucoup plus élevé, puisqu’on constate que 12% à 18% des utilisateurs (!) cliquent sur les liens qui leurs sont ainsi envoyés et fournissent les informations demandées. Autrement dit : même en Suisse, où la notion de sécurité est très développée, un à deux utilisateurs sur dix sont susceptibles d’ouvrir la porte du réseau à des intrus si l’entreprise ne les a pas correctement sensibilisés au préalable. Voilà qui fait réfléchir.

En bref...

L’actualité récente, avec quelques cas particulièrement sophistiqués de phishing réussi, montre que les hackers comptent bien profiter de cet approche efficace. Il est relativement facile de trouver sur internet des informations personnelles permettant un ciblage très précis des victimes potentielles. Un phishing bien ciblé peut permettre à un pirate d’accéder à terme à l’intégralité du réseau d’entreprise.

C’est donc bien en amont qu’il faut agir, en empêchant l’intrus d’entrer par tous les moyens possibles. Sensibilisation, prévention, audits... les outils efficaces existent. Il vaut la peine de les utiliser.